Magento heeft vorige maand Magento versie 2.3.3. gereleased. Dit is een belangrijke update omdat er een aantal grote security updates inzitten (lees de changelog van Magento). Eén van deze updates is een fix voor een Remote Code Execution (RCE) bug in Page Builder. Cybercriminelen kunnen door deze RCE bug te misbruiken 100% controle krijgen over een Magento webshop. Daarbij is deze RCE bug extra gevaarlijk, omdat de bug in sommige gevallen voor alle bezoekers is te misbruiken. Magento raadde iedereen aan om te updaten, maar veel gebruikers deden dit nog niet, hopend dat ze voorlopig nog veilig zijn.

Omdat er nog geen gevallen van misbruik bekend waren, waren Magento gebruikers inderdaad nog veilig. Hoewel deze update heel veel security fixes bevat, zijn de meeste van deze problemen gevonden door security researchers, en netjes en veilig gemeld via Magento’s Bug Bounty programma. Hierdoor zijn deze bugs gefixed voordat ze bekend zijn en kunnen hackers ze niet misbruiken.

CVE-2019-8144 – RCE in Page Builder

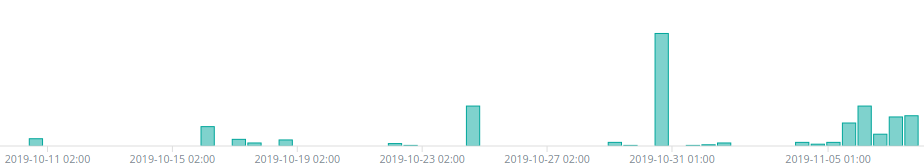

Afgelopen week hebben we echter een toenemend aantal aanvallen gezien op specifieke Magento 2 URL’s die gerelateerd zijn aan één van de bugs die in Magento 2.3.3. opgelost wordt. We hebben daarom contact opgenomen met Magento security onderzoekers en de community waardoor we er al snel achterkwamen dat er nu wél cybercriminelen zijn die de patch hebben ge-reverse-engineered om een exploit te ontwikkelen. Het werd duidelijk dat de de bug nu wel actief door hackers werd gebruikt.

Sterke toename in het aantal checks op specifieke Magento 2 URL’s

Wat hebben wij gedaan

Gelukkig hebben we een draaiboek klaarliggen voor dit soort gevaarlijke exploits. En dankzij onze gestandaardiseerde setup kunnen we snel actie ondernemen en onze klanten en hun data tegen dergelijke exploits te beschermen. Onze techneuten zijn er direct mee aan de slag gegaan, ook al was het ‘s avonds laat!

De eerste 30 minuten

Het eerste wat we hebben gedaan is de URL en de payload van de exploit identificeren. Met deze informatie konden we namelijk een security patch ontwikkelen. Parallel daaraan hebben we de logs van alle Hypernodes doorzocht waardoor we een lijst met reeds gescande Hypernodes konden identificeren.

Twintig minuten later hadden we onze eerste noodfix uitgerold naar de Hypernodes op deze lijst. Dit waren de Hypernodes die de afgelopen maanden reeds waren gescand door deze exploit.

Met deze lijst konden we ook de IP-adressen achterhalen die door de aanvallers gebruikt worden, en deze globaal op alle Hypernodes tegenhouden. Hierdoor waren 100% van de Hypernodes nu beveiligd tegen deze aanvallers.

Het uur daaropvolgend

Nu de Hypernodes, welke werden aangevallen, beveiligd waren tegen de exploit, namen we de tijd om de gescande Hypernodes te onderzoeken. Omdat we wisten welke methodes en malware de aanvallers gebruiken, wisten we ook waar we moesten kijken om deze te vinden. Hierdoor weten we nu zeker dat de Hypernodes op de lijst weliswaar gescand waren, maar niet gehackt, en dat hun data nog steeds veilig is.

Met de huidige aanval op firewall niveau geblokkeerd, was de volgende stap om alle Hypernodes permanent tegen deze exploit te beschermen.

De volgende ochtend

Nu de huidige aanvallers tegen worden gehouden in de firewall, namen we de tijd om de security patch van de vorige avond te verbeteren zodat deze op alle Hypernodes gebruikt kon worden. Deze rolden we diezelfde ochtend nog uit over alle Hypernodes.

Wat moet jij doen

Hoewel we ons best hebben gedaan om je data veilig te houden, is het allerbelangrijkste om nu te doen: Updaten, Updaten, Updaten. De firewall houdt de huidige aanvallers tegen, maar dat kan veranderen. De security patch houdt de huidige exploit tegen, maar ook die kan veranderen. De enige manier om er zeker van te zijn dat je veilig bent, is door Magento 2 te updaten. De enige veilige versie van Magento Commerce en Open Source, zijn 2.3.3, 2.3.2-p1, en 2.2.10. Mocht je nog niet geüpdatet hebben, dan raden we je aan om dat zo snel mogelijk te doen!

Hi! Mijn naam is Dion, Account Manager at Hypernode

Wil je meer weten over Hypernode's Managed E-commerce Hosting? Plan je online meeting.

plan een een-op-een meeting tel:+31648362102